정적 분석

분석 파일 : Lab01-02.exe

00. 패킹 여부 확인하기

분석 도구 : PEiD

분석 결과

UPX1으로 패킹되어 있다

EP Section : UPX1, 컴파일러 : Nothing found *

01. 언패킹 하기

언패킹 도구 : OllyDBG 1.1, OllyDBG Plugin(Olly Dump), ImportREC

OllyDBG로 열었을 때 엔트리 포인트에 0x405410 -> PUSHAD로 이상한 점을 확인할 수 있다

0x405411로 이동(F8)하여 ESP주소를 확인하고 ESP 주소(0x12FFA4)로 DUMP로 확인한다

0x12FFA4의 값에 브레이크 포인트를 걸고 실행(F9)시킨다

프로그램을 실행 시키면 0x405593에 JMP문을 확인할 수 있는데 JMP문을 통해 이동한다

드디어 OEP를 찾아냈다 0x401190에 push EBP를 확인했다

올리디버거에서 지원하는 OllyDump 플로그인으로 OEP를 덤프 시킨다

먼저 덤프를 실행시키고 두번째 툴인 Import REC를 이용하여 Import 함수를 가져온다

먼저 덤프시킨 프로그램을 찾아내고 OEP에 IAI AutoSearch를 누른다

그 후 GET Import로 Import 함수를 가져오고 Fix Dump로 Dump를 수정한다

02. 자동화 분석하기

분석 도구 : https://www.virustotal.com/gui/home/upload

분석 결과 (48/71)

AhnLab-V3 : Trojan/Win32.Gen

ALYac : Gen.Varuant.Graftor

03. PE 구조 분석하기

분석 도구 :PEiD, PEview

분석 결과

언패킹한 파일로 확인 한 결과 Microsoft Visual C++ 6.0 컴파일러를 사용하고

EntryPoint : 0x1190, ImageBase : 0x400000, NumberOfSections : 4, 컴파일된 날짜 : 2011/01/19 16:10:41 UTC

확인했다

03. Import 함수 분석하기

분석 도구 :PEiD, Dependency Wlaker

분석 결과

| KERNEL32.DLL | ADVAPI32.DLL | WININET.DLL |

| SystemTimeToFileTime, GetModuleFileNameA, CreateWaitableTimerA, ExitProcess, OpenMutexA, SetWaitableTimer, WaitForSingleObject, CreateMutexA, CreateThread |

CreateServiceA , StartServiceCtrlDispatcherA, OpenSCManagerA |

InternetOpenUrlA, InternetOpenA |

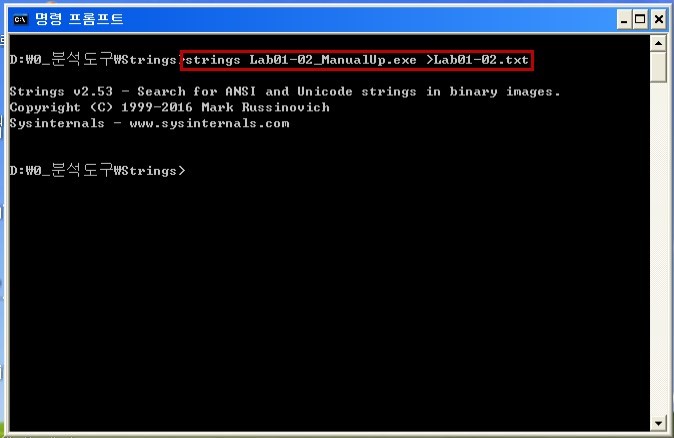

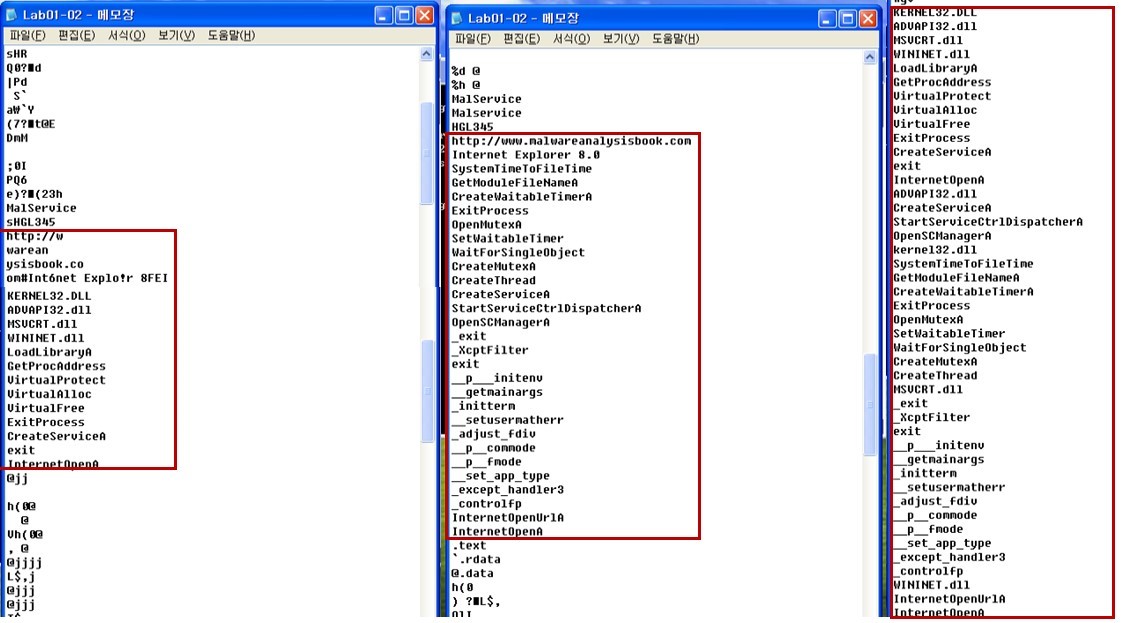

03. 수상한 흔적과 호스트 기반 증거가 존재 추가 분석하기

분석 도구 : Strings

분석 결과

수상한 Import 함수와 URL, 뮤텍스 생성등의 흔적을 확인 하였다

Import 함수 : InternetOpenUrlA, InternetOpenA

뮤택스 생성 : HGL345

URL : http://www.malwareanalysisbook.com

수상한 흔적 : MalService, Internet Explorer 8.0

04. 목적

아직 정확하게 분석하지 못했지만 예상으로는

뮤택스를 생성하고, 인터넷 익스플로8.0으로 URL(http://www.malwareanalysisbook.com) 접속하여 무언가를 하는 것으로 예상한다?

'개인 공부' 카테고리의 다른 글

| Malware Analysis-04(정적 분석) (0) | 2023.05.24 |

|---|---|

| Malware Analysis-03(정적 분석) (0) | 2023.05.21 |

| Malware Analysis-01(정적 분석) (1) | 2023.05.17 |

| 악성코드 (0) | 2023.05.01 |

| 인공지능P-003 (0) | 2023.04.23 |